Pandémia nového koronavírusu podnietila vznik viacerých aplikácií, ktoré mali ľuďom pomáhať pri sledovaní šírenia nákazy, ale aj pri monitorovaní pohybu nakazených osôb. V našich končinách išlo hlavne o projekty Zostaň Zdravý a eKaranténa.

Podobné aplikácie vznikali po celom svete ako huby po daždi a vlastné riešenia predstavili aj spoločnosti Google a Apple. Preto nebude veľkým prekvapením, že tento rozmach pomocných aplikácií prilákal aj nekalé živly. Vynárať sa začali rôzne podvodné aplikácie vykonávajúce škodlivú činnosti.

Ich základným poslaním bolo v konečnom dôsledku získať finančné prostriedky pre svojich tvorcov. Tvárili sa ako zaujímavé nástroje pre sledovanie pohybu nakazených osôb, no v skutočnosti často išlo o ransomvér. Aplikácia po nainštalovaní zašifrovala obsah smartfónu a od používateľa za jeho opätovné sprístupnenie požadovala uhradenie poplatku – výkupného.

Podvodné kampane sa objavujú pravidelne a pre svoje účely zneužívajú prakticky všetko, čo naberie na popularite, prípadne vyvoláva veľké obavy medzi populáciou. Nedávnym príkladom ako sa obohatiť na strachu ľudí, bol napríklad USB kľúč, ktorý mal chrániť proti 5G. Nemusí teda ísť vyslovene o ransomvér, hoci v súvislosti so smartfónmi je to bežná prax. Kriminálnici sa jednoducho neštítia ničoho.

Ransomvér CryCryptor útočí

Portál AndroidAuthority v súvislosti s ransomvérom cieleným na smartfóny upozornil na zaujímavý prípad z Kanady. V ten istý deň, kedy kanadský premiér Justin Trudeau ohlásil celonárodný projekt mobilnej aplikácie pre sledovanie možných stretnutí s nakazenými osobami, kriminálnici vytvorili falošnú aplikáciu s ransomvérom CryCryptor. Aplikácia sa teda tvárila ako pomocník, no v skutočnosti išlo o veľký a dobre načasovaný podvod.

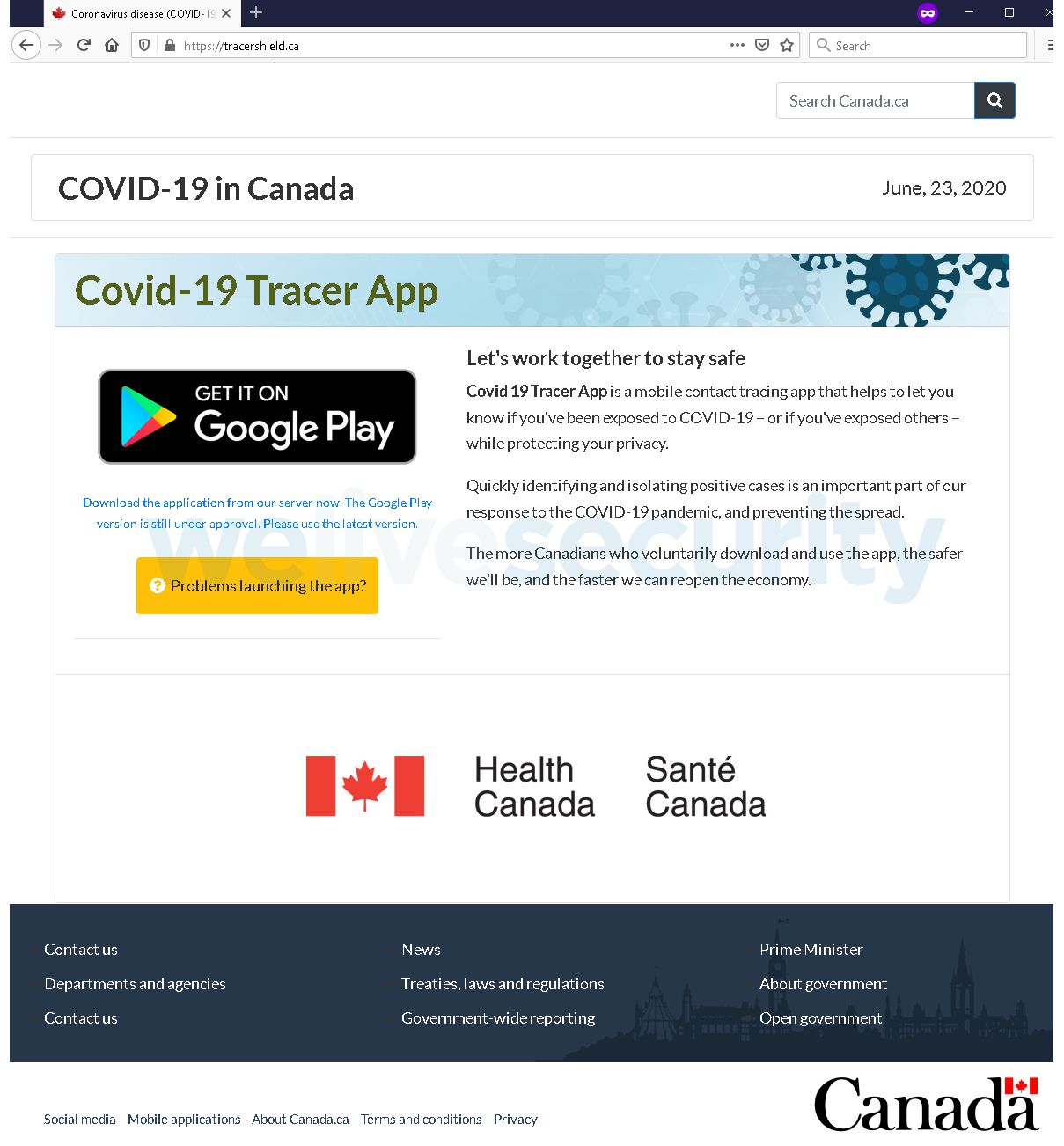

V prípade ransomvéru CryCryptor sa útočníci spoliehajú na to, že obeť si do svojho smartfónu podvodnú aplikáciu stiahne a nainštaluje ručne z neoverených zdrojov. Do oficiálneho obchodu Google Play sa falošnú aplikáciu prepašovať nepodarilo, no pri útoku bola používaná oficiálne vyzerajúca webová stránka s odkazom na stiahnutie aplikácie.

Tento odkaz pritom na prvý pohľad vyzeral nevinne. Zneužíval oficiálne znaky obchodu Google Play, akurát po kliknutí obeť nepresmeroval ale namiesto toho spustil priamo sťahovanie inštalačného súboru .APK. Ak človek aplikáciu nainštaloval a následne spustil, dostal sa do nezávideniahodnej situácie.

CryCryptor sa pustil do svojho diela a zašifroval dôležité dáta. Po skončení tejto činnosti následne vytvoril súbor “readme_now.txt”, v ktorom boli prítomné inštrukcie ako kontaktovať útočníkov pre odšifrovanie súborov.

ESET zverejnil nástroj na odšifrovanie súborov

Kampaň padla do oka bezpečnostnej spoločnosti ESET, ktorá sa jej poriadne pozrela na zúbok. Okrem toho, že viacero stránok používaných v kampani bolo zablokovaných, ESET vytvoril aj bezplatný dešifrovací nástroj. Súbory obetí tak nie sú stratené a nikto nemusí platiť výkupné.

Tento prípad konkrétne cielil na obyvateľov Kanady, no podobné veci sa dejú po celom svete. Preto si pri manipulácii s inštalačnými súbormi treba dávať veľký pozor a ideálne sa im úplne vyhnúť. Oficiálne obchody majú obsahu dostatok a riziko je vysoké.