V posledných dňoch je veľmi sledovanou témou objavená bezpečnostná diera v zabezpečenej komunikácii prevádzkovanej prostredníctvom SSL protokolu. Tento sa používa na šifrovanie prenášaných dát a na autentizáciu servera pomocou digitálnych certifikátov. Bezpečnostné riziko spojené s tzv. Hearbeat sekciou v knižnici OpenSSL, ktorá je súčasťou SSL protokolu, umožňuje odsudzenie tajných kľúčov slúžiacich na identifikáciu poskytovateľa služby a šifrovanie dátovej prevádzky, vrátane mien a hesiel používateľov. Momentálne túto bezpečnostnú dieru poznáme pod názvom HeartBleed, v najnovších verziách OpenSSL už bola opravená.

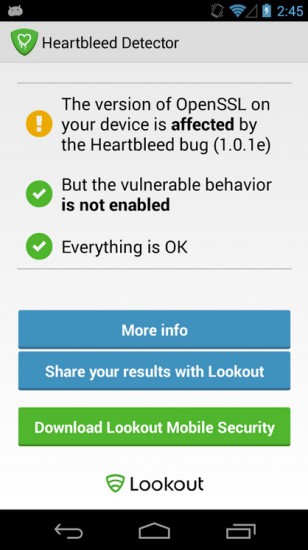

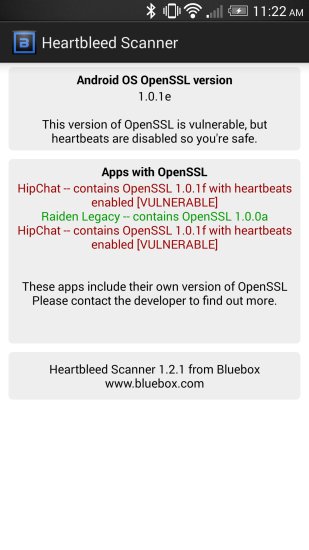

Nie všetky aplikácie a služby však chybu opravili a môže sa stať, že na HeartBleed je zraniteľný aj váš smartfón alebo tablet. Aby tomu tak bolo, musí byť zapnutá funkcia HeartBeat. Hoci všetky verzie Androidu od 4.1 Jelly Bean obsahujú zraniteľnú knižnicu OpenSSL, len pri OS Android 4.1.1 je Heartbeat zapnutý. Zariadenia s vyššou verziou by teda mali byť relatívne v bezpečí. Samozrejme len dovtedy, ak výrobcovia alebo vývojári aplikácií Heartbeat nezapli. To zistíte jednoducho pomocou dvojice aplikácií – Lookout Heartbleed Detector a Bluebox Heartbleed Scanner.

Nástroj Bluebox Heartbleed Scanner zistí verziu OpenSSL (zraniteľné sú verzie od 1.0.1 až 1.0.1f) v jednotlivých aplikáciach. Ak majú Hearbeat zapnutý a sú zraniteľné, tak vás o tom aplikácia bude informovať textom s červenou farbou. Detektor od Lookout je jednoduchší a zistí len zraniteľnosť operačného systému.