Výskumníci bezpečnostnej spoločnosti ESET odhalili cielené kybernetické útoky zamerané na letecké a vojenské firmy pôsobiace v Európe a na Blízkom Východe. Útočníci na ne využili spearphishing cez známy pracovný portál LinkedIn a používali pri tom na mieru šitý škodlivý kód. Cielené útoky prebiehali od septembra do decembra 2019 a ESET im dal spoločné meno Operácia In(ter)ception.

Analyzovaný útok sa začal správou zaslanou cez LinkedIn, ktorá vyzerala ako celkom legitímna pracovná ponuka.

“Správa bola celkom uveriteľnou ponukou na prácu. Vyzerala, že pochádzala zo známej firmy pôsobiacej v relevantnom sektore. Samozrejme, LinkedIn profil bol falošný a správy zaslané v tejto komunikácii boli škodlivé,” vysvetľuje Dominik Breitenbacher, výskumník spoločnosti ESET, ktorý tento škodlivý kód skúmal a riadil jeho analýzu.

LinkedIn aj dôveryhodné e-maily

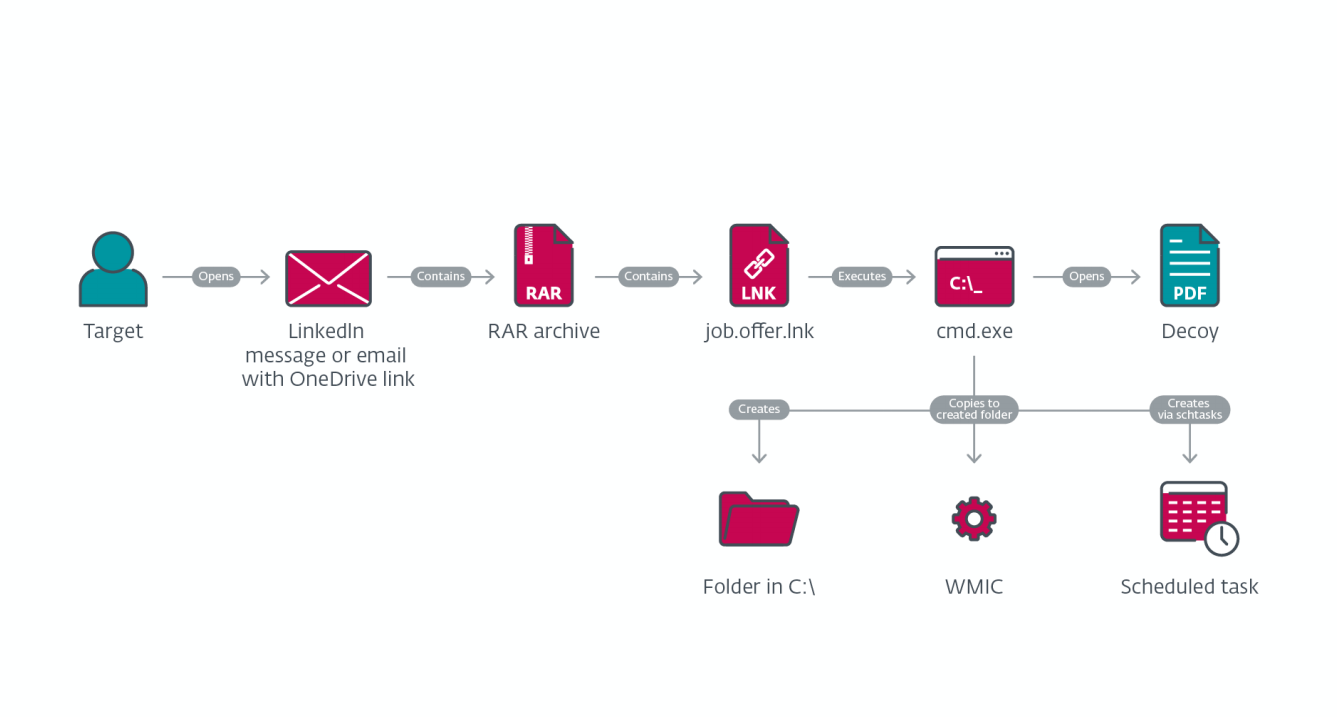

Správy boli zaslané priamo cez LinkedIn alebo cez e-mail obsahujúci odkaz na úložisko OneDrive. Pre potreby druhého scenára útočníci vytvorili e-mailové účty korešpondujúce s ich falošnými LinkedIn osobami. Keď adresát otvoril súbor, zobrazil sa zdanlivo nevinný PDF dokument s informáciami o finančnom ohodnotení ponúkanej falošnej pracovnej pozície. Zároveň sa do počítača obete stiahol škodlivý kód. Overovacie mechanizmy LinkedInu nemohli pri takto posielanom súbore zasiahnuť, keďže bol útočníkmi zašifrovaný a zaheslovaný. Heslo na otvorenie samozrejme obeti poslali tiež.

Medzi nástrojmi, ktoré útočníci využili, bol aj na mieru vytvorený viacstupňový škodlivý kód, ktorý sa často vydával za legitímny softvér a upravené verzie open-source nástrojov. Za účelom uskutočnenia viacerých škodlivých úkonov zneužívali útočníci predinštalované Windows nástroje nachádzajúce sa na počítači obete.

„Nami analyzované útoky vykazovali všetky znaky špionáže. Našli sme zároveň niekoľko vecí, ktoré naznačovali prepojenie s neslávne známou kyberskupinou Lazarus.“ povedal Breigenbacher.

Lazarusu sa pripisuje veľký útok na spoločnosť Sony a táto skupina je podozrivá zo šírenia ransomwaru WannaCry. Ten v roku 2017 infikoval mnoho zahraničných prominentných firiem a zdravotných zariadení.

Útočníci išli po technických a obchodných informáciách

Na základe názvov pracovných pozícií pôvodných cieľov to vyzerá, že útočníci sa zamerali na technické a obchodné informácie. Ukradnuté informácie zasielali z infikovaného systému do Dropboxu. Analýza malvéru však neprezradila, o ktoré typy súborov mali útočníci presne záujem. Rekonštrukciu tohto prípadu komplikoval aj fakt, že útočníci za sebou zamietli stopy – z infikovaných zariadení odstránili súbory a škodlivý kód, ktorý do nich dostali. Zmazali taktiež falošné LinkedIn profily, ktoré na útok využili.

Skúšali to aj s falošnou faktúrou

V jednom prípade výskumníci objavili dôkaz, že útočníci sa po získaní prístupu k firemným e-mailom obete snažili vytiahnuť peniaze od inej spoločnosti. V korešpondencii našli nedoriešenú komunikáciu ohľadom nezaplatenej faktúry. Tejto osobe sa teda ozvali z podobnej e-mailovej adresy so žiadosťou o jej uhradenie, samozrejme s odlišným číslom účtu, na ktorý mala byť suma prevedená. Táto firma však kontaktovala obeť na priamo, tá vytušila, že niečo nie je v poriadku a nahlásila komunikáciu ako bezpečnostný incident.

„Tento pokus speňažiť prístup k sieti obete by mal slúžiť ako ďalší dôvod na vytvorenie silných obranných mechanizmov a na zabezpečenie školení zamestnancov o kybernetickej bezpečnosti. Takéto vzdelávanie by mohlo pomôcť zamestnancom spoznať aj menej známe techniky sociálneho inžinierstva, než aké boli použité v Operácii In(ter)ception,“ dodáva Breitenbacher.