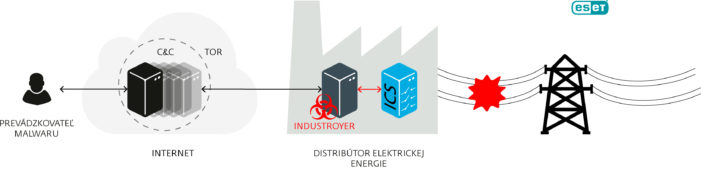

Výskumníci bezpečnostnej spoločnosti ESET analyzovali vyspelý a veľmi nebezpečný škodlivý kód, ktorého cieľom je narušiť chod kritickej infraštruktúry. Tento malware mal v decembri 2016 viesť k výpadku elektrickej energie v Kyjeve, hlavnom meste Ukrajiny. Jeho pozmenené formy by však dokázali útočiť aj na iné typy kritickej infraštruktúry nielen na Ukrajine. ESET túto hrozbu deteguje ako Win32/Industroyer.

Dokáže odpojiť elektrickú eneriu

„Industroyer je nebezpečný v tom, že dokáže priamo kontrolovať vypínače elektrických staníc a elektrické ističe. Používa na to priemyselné komunikačné protokoly, ktoré sú celosvetovo využívané v elektrickej infraštruktúre, dopravných kontrolných systémoch a kritickej infraštruktúre (voda, plyn),“ vysvetľuje Anton Cherepanov, výskumník škodlivého kódu zo spoločnosti ESET. Industroyer využíva spomenuté protokoly tak, ako boli vytvorené, aby sa používali. V tom spočíva skutočné nebezpečenstvo tohto škodlivého kódu podľa Cherepanova. „Problémom týchto protokolov je, že boli vytvorené pred desiatkami rokov a vtedy mali byť priemyselné systémy izolované od vonkajšieho sveta. Ich komunikačné protokoly teda neboli vytvorené s ohľadom na bezpečnosť,“ varuje Cherepanov.

Kyjevský výpadok energie, ktorý nastal 17. decembra 2016, sa udial takmer rok po dobre preskúmanom kybernetickom útoku, kvôli ktorému prišlo o energiu 250-tisíc ukrajinských domácností. Útočníci na to v roku 2015 využili škodlivé kódy BlackEnergy, KillDisk a ďalšie škodlivé komponenty. Okrem toho, že v oboch prípadoch šlo o útok na ukrajinskú sieť, nenašli experti z ESETu žiadne podobné znaky s novým útokom z decembra 2016.

Zrejme šlo iba o test škodlivého kódu

Tomu, že ESET analyzoval škodlivý kód, ktorý naozaj zapríčinil tento výpadok, nasvedčujú dva fakty: funkcionalita malwaru zodpovedá danému útoku; malware mal jeden z časových spínačov nastavený na 17. decembra 2016, kedy došlo k samotnému výpadku energie. Bezpečnostní experti si myslia, že decembrový útok bol len testom daného škodlivého kódu.

„Schopnosť Industroyera udržať sa v systéme a priamo zasahovať do chodu priemyselného hardvéru z neho robí najväčšiu hrozbu pre priemyselné systémy od čias známeho Stuxnetu, ktorý dokázal úspešne útočiť na iránsky nukleárny program a bol objavený v roku 2010,“ uzatvára Cherepanov.

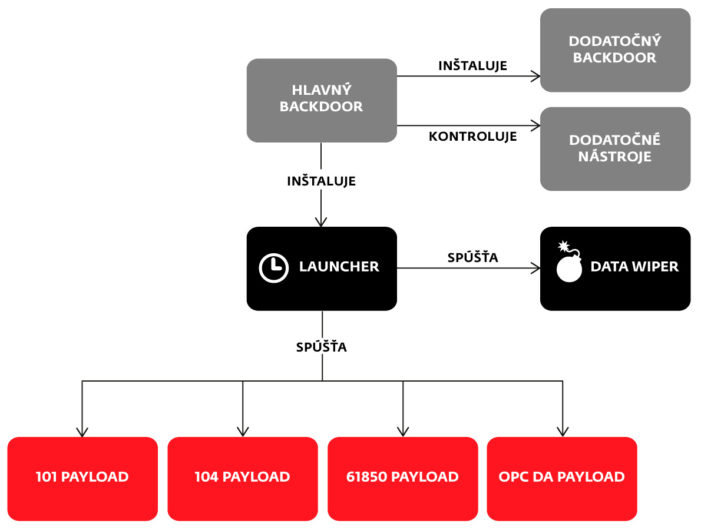

Plán B? Poznámkový blok od Windows

Niektoré komponenty Industroyera boli vytvorené na útok na konkrétny hardvér, ide napríklad o produkty spoločnosti ABB a zariadenia Siemens SIPROTEC. „Je veľmi nepravdepodobné, že by niekto dokázal napísať a otestovať takýto škodlivý kód bez prístupu k špecializovaným systémom používaným v priemyselnom prostredí,“ domnieva sa Cherepanov. Škodlivý kód obsahuje napríklad dodatočný backdoor, ktorý útočníkom umožňuje opätovne získať kontrolu nad systémom, v ktorom mohol byť pôvodný backdoor objavený alebo znefunkčnený. Ako tento dodatočný backdoor slúži trojanizovaný Windows Notepad. Ide o plne funkčnú verziu tejto aplikácie, autori malwaru však do nej vložili škodlivý kód. Úlohou ďalších komponentov je napríklad automaticky v sieti vyhľadávať dôležité zariadenia alebo počítače, mazať systémové komponenty napadnutého počítača (aby sa nedal spustiť) alebo vykonávať Denial-of-Service útoky na zariadenia Siemens SIPROTEC.

Ďalšie technické informácie o tomto škodlivom kóde nájdete v štúdii „Win32/Industroyer: a new threat for industrial control systems“.